Proteksi WordPress Brute Force dengan Captcha via Apache

Last updated onCategory : Server dan security

Pada artikel sebelumnya saya telah membahas tentang memberikan proteksi atau mencegah wordpress brute force dengan menonaktifkan halaman login wordpress, maka kali saya akan memberikan tips mencegah serangan brute force pada wordpress dengan memberikan captcha ketika akan mengakses halaman wp-login.php atau wp-admin.

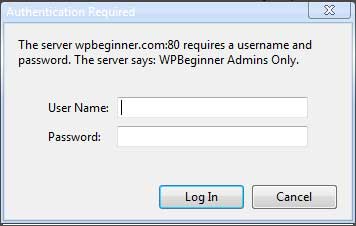

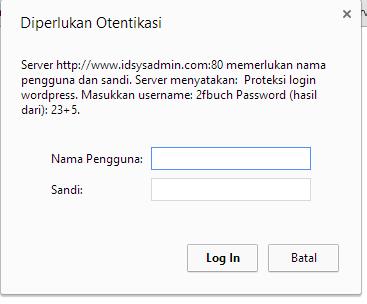

Dengan cara ini, maka klien Anda tidak perlu mengubah halaman atau file wp-login.php untuk login di wordpress yang tentu akan lebih memudahkan klien Anda. Sebagai informasi bahwa sebelumnya banyak klien yang kami yang komplain ketika kami menonaktifkan halaman wp-login.php karena harus mengubah atau merename wp-login.php sehingga kami memutuskan untuk mengubahnya dengan cara memberikan captcha melalui apache sehingga setiap klien yang mengakses halaman login wordpress akan diminta memasukkan captcha verifikasi. Berikut contohnya:

Berikut panduan untuk membuat halaman captcha tersebut melalui apache:

Buka dan edit file pre_virtualhost_global.conf

[pastacode lang=”bash” message=”” highlight=”” provider=”manual” manual=”%23%20vim%20%2Fusr%2Flocal%2Fapache%2Fconf%2Fincludes%2Fpre_virtualhost_global.conf”/]

Setelah itu, tambahkan baris perintah berikut dan simpan:

[pastacode lang=”php” manual=”Include%20%22%2Fusr%2Flocal%2Fapache%2Fconf%2Fincludes%2Fwordpressprotect.conf%22″ message=”” highlight=”” provider=”manual”/]

Selanjutnya, silahkan buat file di dalam folder bin dengan nama file wordpress.sh. Login di folder bin dengan perintah: # cd /bin Buat file wordpress.sh dengan perintah: # vim wordpresss.sh Dalam file wordpress.sh, isikan baris perintah berikut:

[pastacode lang=”php” manual=”%23!%2Fbin%2Fbash%0Aecho%20%22Generating%20random%20username%20(6%20alphanumeric%20characters)…%22%0Ausername%3D%60cat%20%2Fdev%2Furandom%20%7C%20tr%20-dc%20’a-z0-9’%20%7C%20fold%20-w%206%20%7C%20head%20-n%201%60%0Aecho%20%22Generating%20two%20random%20numbers%20for%20math…%22%0An%3D%24RANDOM%0An1%3D%24((RANDOM%2520%2B10))%0An2%3D%24((RANDOM%259%2B1))%0Aresult%3D%24((%24n1%20%2B%20%24n2))%0Aecho%20%22Creating%20and%20saving%20configuration%20file…%22%0ACONFFILE%3D%22%5Cn%0A%3CLocationMatch%20%5C%22wp-login.php%5C%22%3E%5Cn%0AAuthType%20basic%5Cn%0AAuthName%20%5C%22WordPress%20attack%20protection%20CAPTCHA.%20Enter%20username%3A%20%24username%20Password%3A%20The%20result%20of%20math%20%24n1%2B%24n2%5C%22%5Cn%0AAuthUserFile%20%2Fhome%2Fwp-admin-attack-htpasswd-file%5Cn%0ARequire%20valid-user%5Cn%0A%3C%2FLocationMatch%3E%5Cn%0AErrorDocument%20401%20%5C%22Authentication%20required%5C%22%5Cn%0A%5Cn%22%0Aecho%20-e%20%24CONFFILE%20%3E%20%2Fusr%2Flocal%2Fapache%2Fconf%2Fincludes%2Fwordpressprotect.conf%0A%2Fbin%2Fchmod%200755%20%2Fusr%2Flocal%2Fapache%2Fconf%2Fincludes%2Fwordpressprotect.conf%0A%2Fbin%2Frm%20-f%20%2Fhome%2Fwp-admin-attack-htpasswd-file%0A%2Fusr%2Flocal%2Fapache%2Fbin%2Fhtpasswd%20-bc%20%2Fhome%2Fwp-admin-attack-htpasswd-file%20%24username%20%24result%0A%2Fbin%2Fchmod%200755%20%2Fhome%2Fwp-admin-attack-htpasswd-file%20%20%0Aecho%20%22Restarting%20Apache…%22%0A%2Fetc%2Finit.d%2Fhttpd%20restart%0Aecho%20%22All%20done!%22″ message=”” highlight=”” provider=”manual”/]

Setelah itu, buatlah file wordpress.sh menjadi executable dengan perintah berikut:

[pastacode lang=”bash” message=”” highlight=”” provider=”manual” manual=”%23%20chmod%20%2Bx%20wordpress.sh”/]

Selanjutnya, jalankan perintah berikut untuk mengaktifkan captcha wordpress untuk wp-login.php

[pastacode lang=”bash” message=”” highlight=”” provider=”manual” manual=”%23%20.%2Fwordpress.sh”/]

Selesai dan sekarang semua klien yang mengakses url login wordpress Anda akan diminta memasukkan captcha tersebut.

Kami melayani jasa setup, optimasi, tweaking dan monitoring server VPS untuk Anda yang kesulitan dalam mengelola VPS atau melakukan setup. Harga sangat terjangkau, silahkan melakukan order di SINI atau juga dapat melalui form berikut: